Tim za Globalno istraživanje i analizu kompanije Kaspersky Lab otkrio je znake do sada nepoznatih napada APT hakerske grupe BlackEnergy sa ruskog govornog područja. Stručnjaci iz kompanije Kaspersky Lab pronašli su „fišing“ dokument u kojem se pominje radikalna desničarska nacionalistička partija „Desni sektor” i veruje se da je taj dokument korišćen u napadu na popularni ukrajinski televizijski kanal.

BlackEnergy predstavlja krajnje dinamičnu pretnju, i poslednji napadi u Ukrajini ukazuju na to da su destruktivni napadi glavni cilj ove grupe, kao i kompromitovanje industrijskih kontrolnih instalacija i sajber špijunskih aktivnosti. Iako je Black Energy grupa prvobitno bila fokusirana na DDoS napade, u međuvremenu se razvila i sada poseduje veliki broj različitih alata za napad. Ovi alati korišćeni su za ATP aktivnosti grupe, uključujući geopolitičke operacije kao što je talas napada na nekoliko ključnih sektora u Ukrajini krajem 2015. godine.

Uprkos činjenici da je detektovana više puta, BlackEnergy grupa nastavlja sa svojim aktivnostima i predstavlja značajnu opasnost.

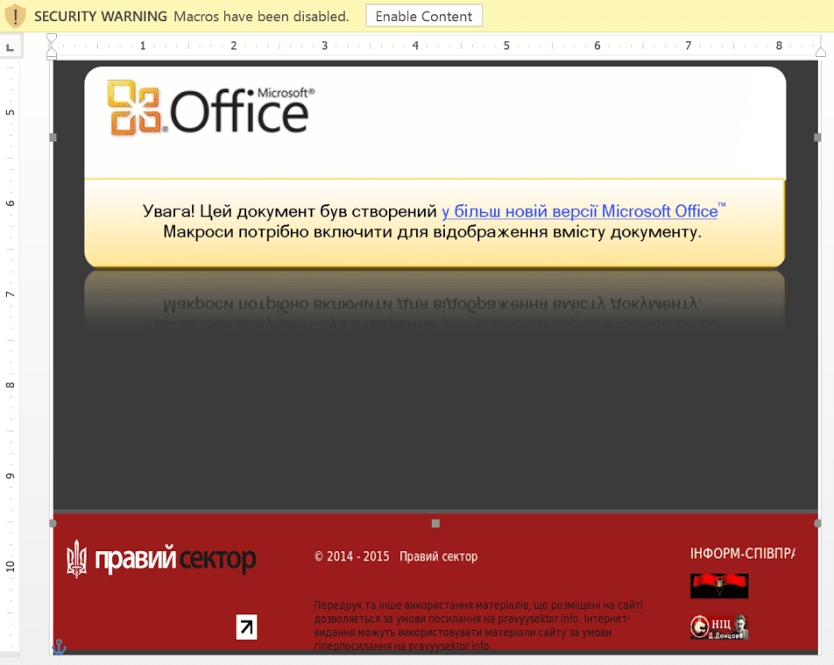

Od sredine 2015. godine, BlackEnergy ATP grupa aktivno je koristila „spear-phishing“ i-mejlove koji su sadržali štetna Excel dokumenta sa makro instrukcijama kojima bi zarazili računare u ciljanoj mreži. Međutim, u januaru ove godine, istraživači kompanije Kaspersky Lab otkrili su novi štetni dokument koji inficira sistem BlackEnergy trojan virusom. Ovog puta, umesto Excel dokumenata koji su korišćeni u prethodnim napadima, korišćen je Word dokument.

Kad korisnik otvori dokument, pojavi se prozor koji preporučuje korišćenje makro instrukcija kako bi bilo moguće pristupiti sadržaju. Upotreba ove opcije služi kao okidač za infekciju BlackEnergy štetnim programom.

Kada postane aktivan unutar računara žrtve, štetni program šalje osnovne informacije o zaraženoj mašini na komandni i kontrolni server. Jedno od polja u okviru veze sa komandnim i kontrolnim serverom koja šalje štetni program sadrži niz koji se odnosi na identifikaciju žrtve. Dokument koji su stručnjaci iz kompanije Kaspersky Lab analizirali sadržao je identifikacioni kod „301018stb”, pri čemu se „stb” verovatno odnosi na ukrajinsku televizijsku stanicu „STB”. Ova televizijska stanica je i ranije bila žrtva BlackEnergy Wiper napada u oktobru 2015. godine.

Zaraženi računar može da preuzme i dodatne štetne module nakon infekcije. U zavisnosti od toga koja verzija trojan virusa je upotrebljena, posledice dodatnih napada mogu varirati od sajber špijunaže do brisanja podataka.

„Znamo da su pojedinci i firme u Ukrajini koji koriste Excel i PowerPoint dokumenta bili meta grupe BlackEnergy, pa smo očekivali i da Word dokumenta budu zloupotrebljena. Primetili smo da zloupotreba Word dokumenata putem makro komande postaje sve popularnija kod ATP napada. Na primer, nedavno smo saznali da Turla APT grupa koristi dokumenta sa makro komandom kako bi inicirala slične napade. Ovo nas je navelo da poverujemo da je većina ovih napada uspešna i da shodno tome njihova popularnost raste”, izjavio je Kostin Raju (Costin Raiu), vođa tima za Globalno istraživanje i analizu u kompaniji Kaspersky Lab.

BlackEnergy ATP grupa pridobila je pažnju kompanije Kaspersky Lab još tokom 2014. godine kad je počela da razvija priključke za SCADA sistem u napadima na komandne i energetske sektore širom sveta, što navodi na zaključak da je grupa posebno aktivna u sledećim sektorima:

- ICS, energetskom i u sektoru medija u Ukrajini

- ICS/SCADA kompanijama širom sveta

- Svetskim energetskim kompanijama

Kaspersky Lab proizvodi detektuju brojne trojan viruse koje koristi BlackEnergy grupa, kao što su: Backdoor.Win32.Fonten.* i HEUR:Trojan-Downloader.Script.Generic.

Kaspersky Lab je već izveštavao o DDos napadima koji imaju veze sa BlackEnergy grupom, kao i o njihovim destruktivnim payload-ovima, eksploataciji ranjivosti na Siemens opremi i priključcima za napad na rutere. Da saznate više o ovim i drugim štetnim programima posetite stranicu Securelist.com.